Unsere WAF hat eine neue Oberfläche – für intuitivere und effizientere Nutzung. Mehr erfahren

Home>

Unauthorized Access

Unauthorized Access: Das müssen Sie wissen

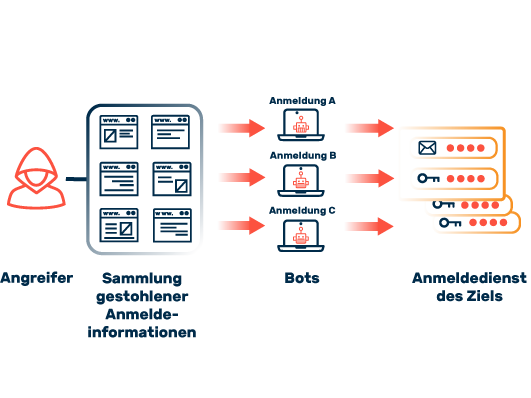

Um an die Zugangsdaten für Online-Konten zu gelangen, machen sich Angreifer die Bequemlichkeit vieler Anwender zunutze. Auch heute noch setzt eine Mehrheit der Internet-Nutzer schwache Kennwörter ein, die dann auch noch mehrfach über eine Vielzahl unterschiedlicher Dienste hinweg zum Einsatz kommen. Ist ein solches Passwort einmal bekannt, etwa infolge einer Datenpanne, ist es für Cyberkriminelle ein Leichtes, weitere Konten mit diesen Zugangsdaten im Internet ausfindig zu machen und zu kompromittieren.

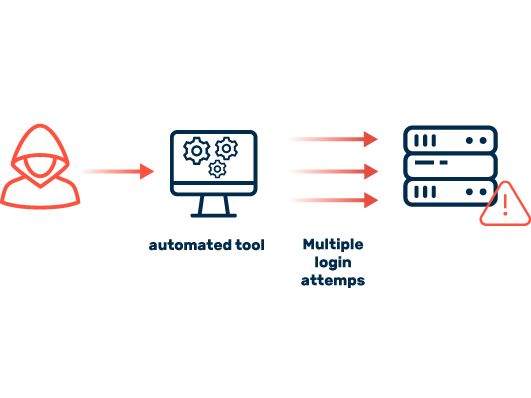

Für die Übernahme von Online-Konten setzen Angreifer auf automatisierte Tools. Diese ermöglichen es den Cyberkriminellen, in kürzester Zeit Millionen von Konten auf mögliche Schwachstellen zu prüfen und schwach gesicherte Accounts zu übernehmen. Die Betroffenen erfahren von der Übernahme ihrer Zugänge oft erst, wenn es zu spät ist und missbräuchliche Handlungen über die Services ausgeführt werden.