Unsere WAF hat eine neue Oberfläche – für intuitivere und effizientere Nutzung. Mehr erfahren

Home>

Tor-Netzwerk

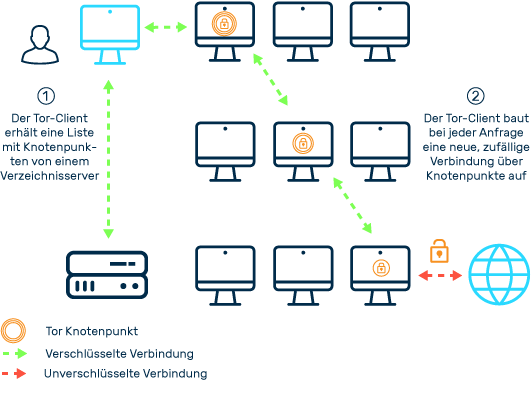

Funktionsweise des Onion-Routings

Prinzipiell umfasst der Aufruf von Webinhalten über das Tor-Netzwerk mindestens diese Stationen:

Tor-Client:

Über die Client-Software auf dem PC oder Mobilgerät sendet der Anwender eine Anfrage zu einem Webdienst (beispielsweise eine Suche auf google.com). Diese Anfrage wird vom Tor-Client verschlüsselt und an einen der vordefinierten Entry-Points weitergeleitet.

Entry-Point:

Der Einstiegspunkt ins Tor-Netzwerk, auch Entry Guard oder Guard genannt, erhält vom Tor-Client eine verschlüsselte Aufrufanfrage, die er an einen Nachbarknoten weiterleitet. Der Inhalt der Anfrage ist für den Guard nicht ersichtlich, er kennt nur den Ursprung (Tor-Client) und den nachfolgenden Tor-Node zur Weiterleitung der Anfrage. Im Gegensatz zu den übrigen Knoten innerhalb einer Verbindung werden Guards nicht dynamisch gewählt. Stattdessen bestimmt der Client eine kleine Menge (standardmäßig drei) vordefinierter Guards, die für sämtliche Sitzungen zum Einsatz kommen und erst nach zwei bis drei Monaten oder bei einem Ausfall neu gewählt werden. Bei diesen Einstiegspunkten handelt es sich um Server, die schon länger zuverlässig in Betrieb sind und hohe Übertragungslasten stemmen können. Dieses Prinzip soll die Stabilität und Sicherheit der Routen erhöhen, da mit fest definierten Einstiegsservern die Wahrscheinlichkeit sinkt, dass Tor-Nutzer eine gänzlich von einem Angreifer kontrollierte Route verwenden.

Tor-Node:

Der Tor-Knoten nimmt nun die eingegangene Anfrage auf und gibt sie an den Endknoten oder Exit-Point weiter. Auch die herkömmlichen Tor-Nodes haben keinen Zugriff auf den Klartext der Anfragen. Nur die Instanzen vor und nach dem Knoten werden kommuniziert.

Exit-Node:

Am sogenannten Endknoten erfolgt nun der eigentliche Aufruf des adressierten Webservers. Hier wird die Anfrage entschlüsselt und über eine DNS-Anfrage an den jeweiligen Zielserver weitergeleitet.

Ziel-Server:

Dem Zielserver sind nun die Anfrage sowie die IP-Adresse des Exit-Node bekannt. An Letztere gibt er die angefragten Webinhalte weiter. Die eigentliche Herkunft der Anfrage bleibt unterdessen unbekannt. Die Antwort des Servers folgt nun derselben Route, die zuvor über die Anfrage genommen wurde.

05

Welche Programme nutzen das Tor-Netzwerk?

Um Webinhalte und die speziellen Onion Services über das Tor-Netzwerk abzurufen, sind spezielle Tor-Clients erforderlich. Diese stehen in unterschiedlichen Ausführungen für die gängigsten Betriebssysteme bereit.

Tor Browser:

Der bekannteste Client ist der vom Tor-Projekt selbst entwickelte Tor-Browser. Die Software basiert auf Mozilla Firefox in der stabilen ESR-Variante, erweitert um die Add-ons NoScript, HTTPS Everywhere sowie Tor-spezifische Kontroll- und Konfigurationselemente. Der Client ist für Windows, macOS, Linux und Android erhältlich.

Onion Browser:

Der mobile Browser für Apple iOS ist ebenfalls als Open Source konzipiert. Im Gegensatz zum Tor Browser nutzt die Software nicht Mozillas Gecko-Engine, sondern plattformbedingt WebKit.

Tails:

Das auf IT-Sicherheit, Datenschutz und Anonymität ausgelegte Live-Betriebssystem Tails leitet sämtlichen Internet-Traffic standardmäßig über das Tor-Netzwerk. Außerdem ist der Tor Browser in Tails als Standardpaket vorinstalliert.

OnionShare:

OnionShare ist ein Service zum anonymen und sicheren Datenaustausch über das Tor-Netzwerk. Die Software ist für die Betriebssysteme Windows, macOS und Linux erhältlich.

07

Wer nutzt das Tor-Netzwerk?

Das Tor-Netzwerk wurde primär dazu entwickelt, um schutzbedürftigen Personen im Netz ein geeignetes Werkzeug zur anonymen Kommunikation zur Verfügung zu stellen. Hierzu zählen etwa Anwender in totalitär und autoritär regierten Staaten, politisch verfolgte Minderheiten oder Journalisten, die ihre Quellen schützen wollen.

Allerdings wird Tor auch von Cyberkriminellen zur Verschleierung ihrer illegalen Aktivitäten missbraucht. Das ist mitunter ein Grund, weshalb das Netzwerk einen zweifelhaften Ruf bei diversen Behörden und Internetdienstanbietern genießt.

Über den Autor

Björn Greif

Senior Editor

Über den Autor

Björn Greif startete seine Redakteurskarriere 2006 beim IT-Nachrichtenportal ZDNet. 10 Jahre und exakt 12.693 Artikel später engagierte er sich beim deutschen Start-up Cliqz für mehr Privatsphäre und Datenschutz im Web. Vom Datenschutz zur IT-Sicherheit war es dann nur noch ein kleiner Schritt: Seit 2020 schreibt Björn bei Myra über die neusten Trends und Entwicklungen in der Welt der Cybersecurity.