Erfahren Sie, wie Myra digitale Souveränität und Cyberresilienz vereint.

Home>

SYN Flood

02

Wie funktioniert ein SYN-Flood-Angriff?

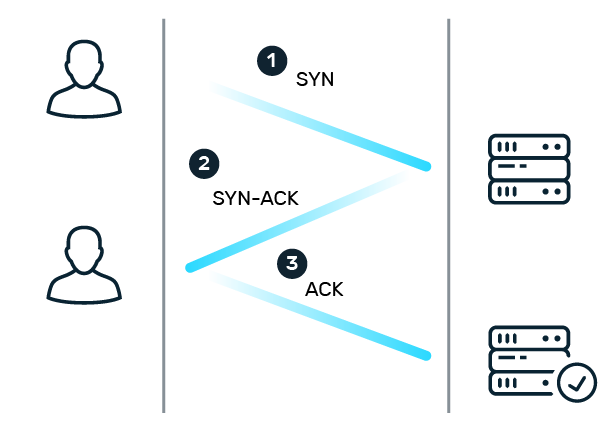

Wollen Client und Server eine TCP-Verbindung aufbauen, so folgt der Ablauf dem sogenannten Threeway-Handshake (Drei-Wege-Handschlag). Dabei sendet der Client zunächst ein SYN-Paket (von „synchronize“, engl. für „abgleichen“) an den Server. Dieser antwortet mit einem SYN-ACK-Paket (von „acknowledge“, engl. für „bestätigen“). Um die Verbindung erfolgreich aufzubauen, muss der Client nun abschließend ein ACK-Paket an den Server senden, um die Bestätigung des Servers wiederum zu bestätigen. Bleibt die letzte ACK-Nachricht vom Client aus, entsteht eine halboffene Verbindung, bei der Ressourcen auf dem Server belegt werden, während dieser eine Zeit lang auf das ACK-Paket wartet.

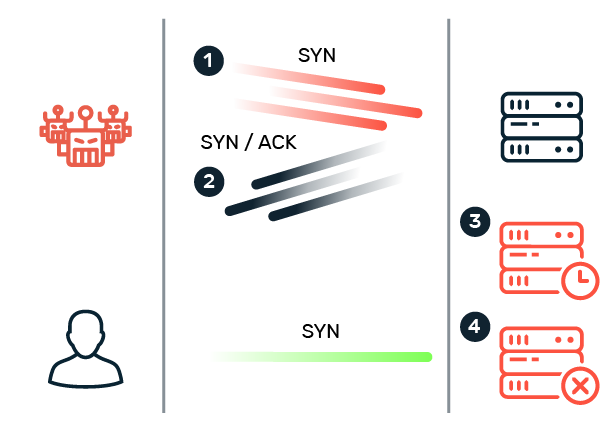

Bei einer SYN Flood wird der Server mit SYN-Nachrichten geflutet und durch dieses massenhafte Imitieren regulärer Verbindungsanfragen überlastet. Die Folge: Es können keine neuen Verbindungen mehr aufgebaut werden und der Server ist nicht mehr erreichbar.

Welche Arten von SYN-Flood-Angriffen gibt es?

SYN-Flood-Angriffe lassen sich in drei Hauptarten einteilen:

Direkte SYN Flood

Ein einzelner Angreifer sendet SYN-Pakete unter seiner eigenen IP-Adresse. Diese Angriffsmethode ist wenig effektiv, leicht nachverfolgbar und daher eher selten.

SYN Flood mit IP-Spoofing

Der Angreifer nutzt gefälschte Quell-IP-Adressen, um die Rückverfolgung sowie die Differenzierung zwischen legitimem und bösartigem Datenverkehr zu erschweren.

DDoS SYN Flood

Hierbei verwendet der Angreifer meist ein Botnet, um SYN-Pakete von vielen verschiedenen IP-Adressen gleichzeitig zu senden. Dies erschwert die Erkennung und Abwehr erheblich.

04

Welche Gefahren gehen von SYN-Flood-Angriffen aus?

SYN-Flood-Angriffe stellen eine ernstzunehmende Bedrohung für die Verfügbarkeit und Leistungsfähigkeit von Netzwerken und Serversystemen dar. Die Auswirkungen einer nicht abgewehrten SYN Flood können schwerwiegend sein:

Die Security-as-a-Service-Lösungen von Myra schützen Ihre Infrastrukturen zuverlässig vor SYN-Flood-Angriffen und anderen Bedrohungen. Verteidigen Sie kritische Geschäftsprozesse proaktiv, nachhaltig und Compliance-konform.

05

Wie können sich Organisationen vor SYN-Flood-Angriffen schützen?

Um Ihre Organisation vor SYN Floods zu schützen, empfehlen sich unter anderem folgende Maßnahmen:

Nutzung eines Intrusion Detection System (IDS) oder einer Firewall: IDS und moderne Firewalls analysieren den Datenverkehr in Echtzeit und erkennen verdächtige Angriffsmuster wie SYN Floods. Sie können schädliche Verbindungen automatisch blockieren und die Sicherheitsteams alarmieren. Voraussetzung dafür ist jedoch eine fortlaufende Anpassung der Blockierregeln, was hohen Aufwand verursacht und entsprechendes Know-how erfordert.

Vergrößern der Backlog-Warteschlange: Das SYN-Backlog enthält die Informationen zur Herstellung einer TCP-Verbindung. Durch das Erhöhen der Kapazität der Backlog-Warteschlange können mehr Verbindungen gespeichert werden, was dem Server mehr Zeit gibt, Anfragen zu verarbeiten und Überlastungen zu vermeiden. Allerdings belegt jeder Eintrag im Backlog eine gewisse Menge Arbeitsspeicher, so dass die Wirkung dieser Abwehrmethode beschränkt ist.

Recycling der ältesten halboffenen TCP-Verbindung: Bei Erreichen der Kapazitätsgrenze des SYN-Backlog schließt der Server die älteste halboffene Verbindung und löscht sie aus dem Backlog, um Platz für neue Verbindungen zu schaffen. Bei hohen Angriffsvolumen stößt diese Schutzmaßnahme aber schnell an ihre Grenzen.

Aktivierung von SYN-Cookies: SYN-Cookies verhindern, dass der Server bei jeder neuen SYN-Anfrage Ressourcen für halboffene Verbindungen reserviert. Stattdessen generiert er ein SYN-Cookie, das als initiale Sequenznummer im SYN-ACK-Paket an den Client zurückgesendet wird. Kryptografisches Hashing stellt dabei sicher, dass der Angreifer die Sequenznummer nicht erraten kann. Erst wenn der Client mit einem ACK-Paket geantwortet und der Server die Gültigkeit des Cookies verifiziert hat, wird die Verbindung aufgebaut und Ressourcen reserviert. Diese Methode bietet Schutz vor SYN Floods, kann unter Umständen aber zu Performance-Einbußen führen.

Einsatz von Anycast-Netzwerken: Anycast verteilt eingehenden Datenverkehr auf mehrere geografisch getrennte Server und Rechenzentren. Dadurch wird die Last auf verschiedene Standorte aufgeteilt, was die Resilienz des Netzwerks erhöht und die Wahrscheinlichkeit eines Serverausfalls reduziert.

Nutzung dedizierter DDoS-Schutzlösungen: DDoS-Schutzlösungen von spezialisierten IT-Sicherheitsdienstleistern erkennen SYN Floods und weitere Bedrohungen durch schädliche Traffic-Ströme in Echtzeit und blockieren schädliche Anfragen, bevor sie das Zielsystem erreichen. Diese Lösungen sind hochskalierbar und können selbst schwere Angriffe, die die Netzwerkkapazitäten der betroffenen Infrastruktur übersteigen, effizient abwehren.