Unsere WAF hat eine neue Oberfläche – für intuitivere und effizientere Nutzung. Mehr erfahren

Home>

SSL/TLS-Zertifikat

Auf einen Blick

- 1. SSL/TLS-Zertifikat: eine Definition

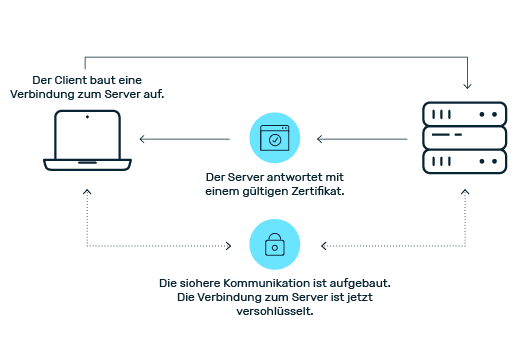

- 2. Wie funktioniert die Verschlüsselung via SSL/TLS?

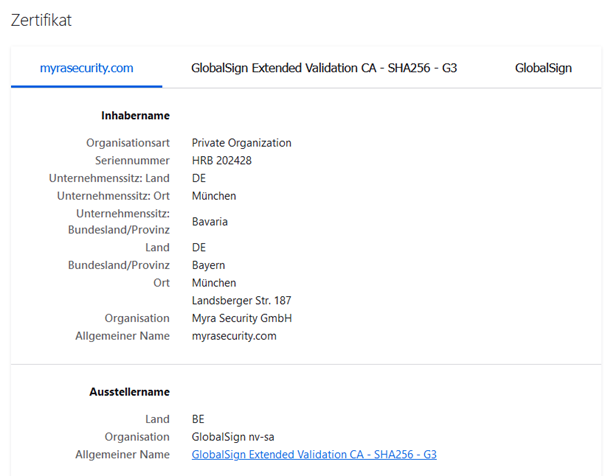

- 3. Welche Informationen umfasst ein SSL/TLS-Zertifikat?

- 4. Welche Arten von SSL/TLS-Zertifikaten gibt es?

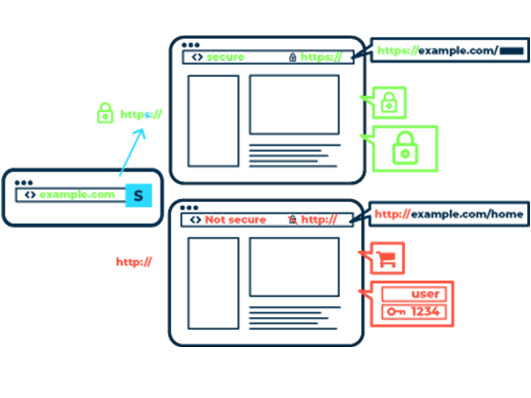

- 5. Welche Vorteile bietet der Einsatz von SSL/TLS-Zertifikaten?

- 6. Wie erhalten Unternehmen ein SSL/TLS-Zertifikat?

- 7. Was kostet ein SSL/TLS-Zertifikat?

- 8. Wie sicher sind SSL/TLS-Zertifikate?

- 9. SSL/TLS-Zertifikat: Das müssen Sie wissen

04

Welche Arten von SSL/TLS-Zertifikaten gibt es?

SSL-Zertifikate werden von offiziellen Zertifizierungsstellen (Certificate Authority, kurz CA) ausgegeben. Sie überprüfen den Antragsteller und weisen ihn als vertrauenswürdig aus. Es gibt verschiedene Arten von Zertifikaten, welche unterschiedlich hohe Anforderungen erfüllen:

Domain-Validation-Zertifikat (DV-SSL)

Bei diesem Zertifikat prüft die Zertifizierungsstelle das Recht des Antragstellers, einen bestimmten Domainnamen zu verwenden. DV-SSL-Zertifikate können sehr schnell ausgestellt werden, da die Zertifizierungsstelle keine weiteren Unternehmensdokumente benötigt.

Organisation-Validation-Zertifikat (OV-SSL)

Neben dem Recht des Antragstellers, eine spezifische Domain zu verwenden, überprüft die Zertifizierungsstelle hier einige weitere Unternehmensinformationen. Bei einer Website mit OV-SSL-Zertifikat werden dem User dementsprechend mehr Informationen zum Betreiber der Website angezeigt, was mehr Vertrauen weckt.

Extended-Validation-Zertifikat (EV-SSL)

In diesem Fall erfolgt eine gründliche Überprüfung der Organisation, welche den Antrag stellt. Die 2007 durch das CA/Browser Forum ratifizierten EV-Richtlinien legen fest, wie der Ausstellungsprozess abläuft. Unter anderem müssen Unternehmen, die diese Zertifizierung anstreben, verifizieren, dass die Organisation gesetzlich, materiell und betrieblich existiert und das exklusive Recht besitzt, die entsprechende Domain zu verwenden.

Wildcard-SSL/TLS-Zertifikat

Ein Wildcard-SSL-Zertifikat ermöglicht es, eine Basisdomain und eine beliebige Anzahl von Subdomains mit einem einzigen Zertifikat abzusichern. Das ist meist deutlich günstiger und weniger aufwendig als für jede Subdomain ein eigenes Zertifikat ausstellen zu lassen. Beispielsweise gilt ein Wildcard-SSL-Zertifikat für die Basisdomain example.com auch für login.example.com, mail.example.com oder download.example.com.

06

Wie erhalten Unternehmen ein SSL/TLS-Zertifikat?

SSL-Zertifikate werden von einer Zertifizierungsstelle generiert und ausgestellt. Die vertrauenswürdige externe Organisation signiert das Zertifikat auch digital mit ihrem eigenen privaten Schlüssel, damit Clients es überprüfen können. Nach dem Erhalt des Zertifikats müssen Domain-Betreiber es auf dem Origin-Server installieren und aktivieren. Außerdem sollten sie sich rechtzeitig um eine Verlängerung kümmern, um nicht zu riskieren, dass das Zertifikat abläuft und die verschlüsselte Domain nicht mehr erreichbar ist.

Das ist jedoch mit immer mehr Aufwand verbunden. In den vergangenen Jahren hat sich die maximale Gültigkeitsdauer von SSL-Zertifikaten stetig verkürzt. Anfangs hatten kommerzielle Zertifikate noch eine Laufzeit von bis zu fünf Jahren, 2015 wurde die maximale Gültigkeitsdauer auf drei Jahre und 2018 schließlich auf zwei Jahre reduziert. Seit Herbst 2020 werden SSL/TLS-Zertifikate nur noch für bis zu 13 Monate ausgestellt. Zudem gibt es Diskussionen über eine generelle Verkürzung der Gültigkeitsdauer auf maximal 90 Tage. Domain-Betreiber müssen sich also in immer kürzeren Abständen um eine Erneuerung ihrer Zertifikate kümmern. Hier hilft eine automatisierte Neuausstellung durch einen Dienstleister.

08

Wie sicher sind SSL/TLS-Zertifikate?

Natürlich bieten auch SSL/TLS-Zertifikate keine hundertprozentige Sicherheit. Durch das Ausnutzen von Schwachstellen könnten Angreifer eine wirkungsvolle Authentifizierung und Verschlüsselung durch SSL/TLS verhindern. Ansatzpunkte für mögliche Attacken sind:

Zertifizierungsstelle

Zwar führen Reseller und Hosting-Provider Sicherheitsaudits durch, bevor sie eine Zertifizierungsstelle akzeptieren, dennoch besteht die Gefahr, dass Kriminelle eine solche Stelle angreifen und in ihrem Namen beliebige Zertifikate erzeugen.

Man-in-the-Middle-Aktionen durch beliebige Zertifikate

Geheimdienste und Ermittlungsbehörden können Schwachstellen bei Zertifizierungsstellen ausnutzen, um mithilfe eines gültigen Zertifikats gezielt Verbindungen abzuhören.

Gefälschte Zertifikatsketten

Mithilfe spezieller Intermediate-CA-Zertifikate haben Angreifer die Möglichkeit, sich in verschlüsselte Verbindungen einzuklinken und ihren Inhalt zu analysieren.

Schlüsselerzeugung

Einige Zertifizierungsstellen übernehmen auch die Erzeugung der Schlüssel. Dies stellt ein Sicherheitsrisiko dar, denn der private Schlüssel sollte auf dem eigenen Rechner erzeugt werden.

Kompromittierung von Zertifikaten

Wird der private Schlüssel entwendet, ohne dass es dem Besitzer des Zertifikats auffällt, können Angreifer diesen nutzen, um verschlüsselte Daten zu dechiffrieren.