Unsere WAF hat eine neue Oberfläche – für intuitivere und effizientere Nutzung. Mehr erfahren

Home>

Low Orbit Ion Cannon

Auf einen Blick

- 01. Low Orbit Ion Cannon: eine Definition

- 02. Wie funktioniert die Low Orbit Ion Cannon?

- 03. Ist die Low Orbit Ion Cannon legal?

- 04. Was sind bekannte Beispiele für Angriffe mittels Low Orbit Ion Cannon?

- 05. Wie lassen sich Überlastungsangriffe durch Low Orbit Ion Cannon abwehren?

- 06. Low Orbit Ion Cannon: Das müssen Sie wissen

03

Ist die Low Orbit Ion Cannon legal?

Das Stresstest-Tool selbst ist legal und im Internet frei verfügbar. Bei der Nutzung ist jedoch zu beachten, dass nur Belastungstests auf eigene IT-Infrastrukturen rechtmäßig sind. Der unautorisierte Einsatz der Low Orbit Ion Cannon gegen fremde Ziele verstößt gegen die Gesetzgebung der meisten Länder. In Deutschland wird dies gemäß § 303b StGB als Computersabotage angesehen und strafrechtlich verfolgt. Angreifern drohen mehrjährige Gefängnisstrafen und/oder Geldstrafen.

Wer LOIC für illegale Überlastungsangriffe einsetzt, muss damit rechnen, schnell identifiziert und strafrechtlich verfolgt zu werden. Denn die IP-Adressen der Angreifer sind für das Ziel sichtbar und lassen sich auch nicht über einen Proxy-Server verschleiern, da die Attacke sonst statt des eigentlichen Ziels den Proxy träfe.

04

Was sind bekannte Beispiele für Angriffe mittels Low Orbit Ion Cannon?

Die Low Orbit Ion Cannon wurde vor allem vom Hackerkollektiv Anonymous und Mitgliedern des Forums 4chan für mehrere aufsehenerregende DDoS-Angriffe eingesetzt:

Project Chanology

Anfang 2008 nutzte Anonymous zusammen mit Unterstützern aus dem 4chan-Forum die LOIC für ein Reihe von DDoS-Angriffen auf Websites von Scientology. Damit reagierte das Hackerkollektiv auf eine von der “Church of Scientology” eingereichte Urheberrechtsklage gegen Youtube. Die Scientology-Organisation hatte von dem Videodienst und anderen Websites verlangt, ein geleaktes Video mit dem Schauspieler Tom Cruise zu löschen.

Operation Payback

Ab September 2010 führte Anonymous im Rahmen der „Operation Payback“ mittels Low Orbit Ion Cannon mehrere DDoS-Angriffe gegen Websites von Finanzinstituten, Branchenverbänden und Regierungsbehörden durch. Damit protestierte das Hackerkollektiv gegen die Schließung der Torrent-Seite Pirate Bay und die Blockade des Spendenkontos von Wikileaks. Die Angriffe richteten sich unter anderem gegen die Motion Picture Association of America, die Recording Industry Association of America und das U.S. Copyright Office. Später waren auch die Bank of America, Paypal und Kreditkartenfirmen wie Visa und Mastercard betroffen, nachdem diese die Weiterleitung von Spenden an die Whistleblower-Organisation Wikileaks verweigert hatten.

Operation Megaupload

Anfang 2012 initiierte Anonymous als Reaktion auf die Schließung des Filehosters Megaupload DDoS-Angriffe via LOIC, unter anderem auf die Websites des FBI, des US-Justizministeriums, der Verbände der US-Film- und Musikindustrie sowie mehrerer Plattenfirmen. Nach Angaben des Hackerkollektivs war es seine bis dahin größte Angriffskampagne überhaupt – insgesamt sollen sich 5.635 Menschen mit eigener LOIC-Instanz daran beteiligt haben.

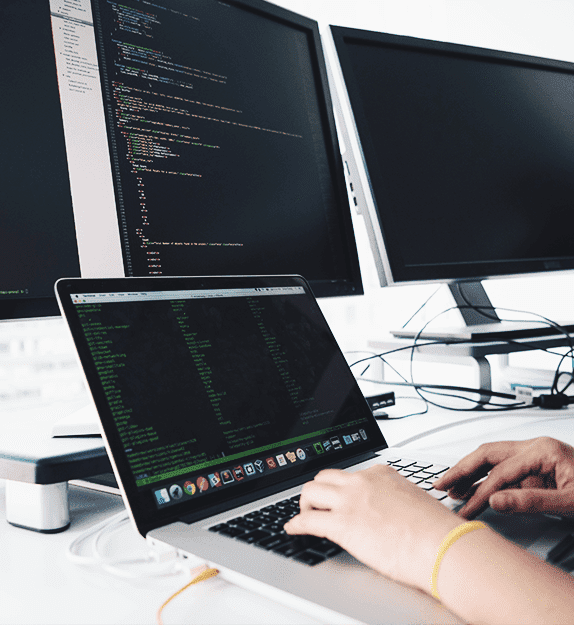

Cybersecurity Solutions von Myra

DDoS Protection

Mit der Myra DDoS Protection erhalten Sie einen vollautomatischen Schutz vor schädlichen Requests und Überlastungsangriffen. Auch im akuten Angriffsfall sind Ihre Webapplikationen somit durchgehend erreichbar.

Hyperscale WAF

Die Myra Hyperscale WAF schützt Ihre Webapplikationen vor schädlichen Zugriffen und Schwachstellen-Exploits. Durch eine einfache Integration und Konfigurierung ist sie im Handumdrehen eingerichtet.

CDN

Erstklassige Nutzererfahrung durch schnellen Seitenaufbau und minimale Latenz: Mit dem Myra High Performance CDN werden alle statischen und dynamischen Inhalte Ihrer Website hochperformant ausgeliefert.

Secure DNS

Myra Secure DNS bietet Ihnen eine zuverlässige und leistungsstarke Lösung zur Absicherung Ihrer kritischen Webapplikationen. Verwalten Sie Ihre Namensauflösung problemlos und schützen Sie sich vor DNS-Hijacking.

Deep Bot Management

Verabschieden Sie sich für immer von schädlichen Bots. Das Myra Deep Bot Management erstellt für jeden Bot eindeutige Fingerprints und ermöglicht somit eine optimale Reaktion auf jede Anfrage.

Certificate Management

Nie wieder Probleme durch abgelaufene SSL/TLS-Zertifikate. Erhöhen Sie die Sicherheit Ihrer digitalen Assets mit dem Myra Certificate Management und verschlüsseln Sie alle Ihre Domains automatisch.

Über den Autor

Björn Greif

Senior Editor

Über den Autor

Björn Greif startete seine Redakteurskarriere 2006 beim IT-Nachrichtenportal ZDNet. 10 Jahre und exakt 12.693 Artikel später engagierte er sich beim deutschen Start-up Cliqz für mehr Privatsphäre und Datenschutz im Web. Vom Datenschutz zur IT-Sicherheit war es dann nur noch ein kleiner Schritt: Seit 2020 schreibt Björn bei Myra über die neusten Trends und Entwicklungen in der Welt der Cybersecurity.