Erfahren Sie, wie Myra digitale Souveränität und Cyberresilienz vereint.

Home>

Edge-Computing

03

Wie gut harmoniert Edge-Computing mit Cloud, IoT und 5G

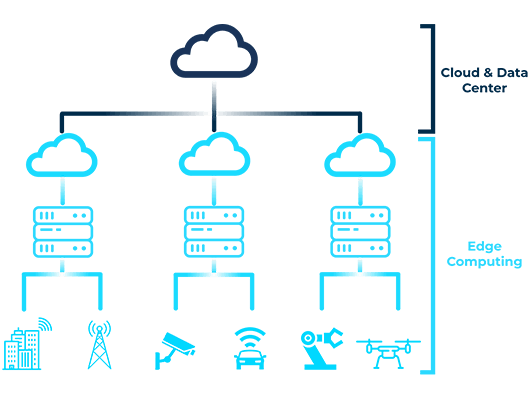

Edge-Computing wird oftmals als Konkurrenz oder Alternative zum “klassischen” Cloud-Computing missverstanden. Dabei harmonieren beide Lösungsansätze hervorragend miteinander. Dasselbe Bild zeigt sich mit anderen Trendtechnologien wie IoT (Internet of Things) oder 5G-Mobilfunk. In all diesen Bereichen wirkt Edge-Computing als Katalysator und Enabler, der bestehende Lösungen optimiert oder innovative Lösungsansätze erst ermöglicht.

Edge-Computing & Cloud-Computing

Der technologische Fortschritt erlaubt es Unternehmen, immer mehr Workloads an den Netzwerkrand zu verlagern. Das sorgt für niedrige Latenzzeiten, die Echtzeit-Applikationen ermöglichen, und geringeren Bandbreitenbedarf. Gleichzeitig macht Edge-Computing damit aber auch Ressourcen und monetäre Mittel in der Cloud frei, wo anspruchsvolle Big-Data-Berechnungen ein Höchstmaß an Leistung fordern.

Edge-Computing & IoT

Auch in IoT-Szenarien ist eine Kombination von Edge- und Cloud-Computing von Vorteil. Hier können beispielsweise die an den Endpunkten anfallenden Daten lokal aggregiert und aufbereitet werden. Anschließend wandern die bereits strukturierten Datensätze zur finalen Ausarbeitung in die Cloud. Auch dieser Ansatz sorgt für eine Beschleunigung des Gesamtprozesses bei gleichzeitig niedrigeren Anforderungen an Bandbreite und Rechenleistung in der Cloud.

Edge-Computing & 5G

In Kombination mit dem neuen Mobilfunkstandard 5G ergeben sich ebenso innovative Lösungsansätze. Hier treffen die Geschwindigkeitsvorteile des Edge-Computing auf niedrige Latenzen und hohe Übertragungsraten im Mobilfunkbereich. Mit diesen Eigenschaften ermöglichen die Technologien etwa hochpräzise Verkehrsleitsysteme, die Verkehrsdaten in Fahrzeugen und auf der Straße in Echtzeit verarbeiten und mittels 5G zur Analyse in die Cloud senden.

04

Welche Schwachstellen hat Edge-Computing?

Im Vergleich zu zentralisierten Topologien, wo es nur ein primäres Serversystem oder ein Cloud-Rechenzentrum abzusichern gilt, müssen beim Edge-Computing alle beteiligten Endpunkte gleichermaßen in der IT-Sicherheit berücksichtigt werden. Je nach Art und Umfang des Edge-Verbundes erwächst dadurch schnell ein großer Aufwand.

Sichere Hardware für den Netzwerkrand

Bereits bei der Wahl der Edge-Hardware sollten sich Unternehmen auf die zuvor definierten Mindestanforderungen beschränken, um die Angriffsfläche des Netzwerks nicht unnötig zu vergrößern. Ist etwa ein USB-Slot am Gerät für den Betrieb erforderlich oder öffnet die Schnittstelle unnötig Angreifern einen Zugang zu den Systemen?

Daten mittels Verschlüsselung absichern

Die Absicherung von Daten am Netzwerkrand kann allein schon aufgrund lokaler Begebenheiten nicht mit den Sicherheitsstandards eines Rechenzentrums mithalten. Die Datenübertragung zwischen Edge-Endpunkten, Gateways und zentralen Kontroll- und Cloudsystemen sollte Ende-zu-Ende verschlüsselt stattfinden. Selbst wenn es Angreifern gelingen sollte, sich mit einer Man-in-the-Middle-Attacke einzuschleusen, ist der Datenverkehr damit abhör- und sabotagesicher. Wer auf den Verschlüsselungsschutz verzichtet, riskiert teure Ausfälle. So könnten etwa Cyberkriminelle die von Sensoren in Industrieanlagen gesendeten Daten manipulieren, um schwere Schäden an Produktionsmitteln zu provozieren.

Manipulationssicherheit ist gefragt

Edge-Systeme müssen über ein Mindestmaß an Manipulationssicherheit verfügen, um Angreifern den Zugriff auf das Netzwerk zu erschweren. Hierzu zählen etwa fest montierte Gehäuseabdeckungen und Sensoren, die physische Manipulationsversuche umgehend melden. Das Thema Manipulationssicherheit ist insbesondere für Geräte von Bedeutung, die im öffentlichen Raum installiert werden. Dort fällt der Zugangsschutz weg, der innerhalb von Büros, Produktionsanlagen oder Fabrikhallen gewährleistet ist.

Lifecycle Management

Mit dem einmaligen Aufsetzen und Konfigurieren der Edge-Systeme ist es nicht getan. Mit steigenden Anforderungen und neuen Geschäftsprozessen müssen Firmen ihre Edge-Netzwerke oftmals anpassen oder ausbauen. Zudem sind auch die Endpunkte nicht für die Ewigkeit gemacht und erfordern Wartungs- und gegebenenfalls Austauscharbeiten. Um dabei nicht den Überblick über das eigene Netzwerk zu verlieren, bedarf es einem detaillierten Lifecycle Management für Deployment, Decommissioning, Onboarding zu Gateways und Cloud sowie Maintenance (Soft- und Hardware).

Sie wollen mehr über unsere Lösungen, Anwendungsbeispiele und Best Practices zur Angriffsabwehr erfahren? In unserem Downloadbereich finden Sie Product Sheets, Fact Sheets, Whitepaper und Case Studies.

Über den Autor

Stefan Bordel

Senior Editor

Über den Autor

Stefan Bordel ist seit 2020 als Editor und Technischer Redakteur bei Myra Security tätig. In dieser Funktion ist er für die Erstellung und Pflege von Website-Inhalten, Berichten, Whitepapers, Social-Media-Inhalten und Dokumentationen verantwortlich. Diese Rolle ermöglicht es ihm, seine umfangreiche Erfahrung im IT-Journalismus und sein technisches Wissen bei einem innovativen Unternehmen für Cybersicherheit einzubringen. Zuvor war Stefan 7 Jahre beim Ebner Verlag (ehemals Neue Mediengesellschaft Ulm) tätig und wechselte nach seinem Einstieg bei Telecom Handel in die Online-Redaktion von com! professional. Erste journalistische Erfahrungen sammelte er im Rahmen verschiedener Praktika, unter anderem bei der IT-Website Chip Online. Der überzeugte Linux-Anwender verfolgt die IT-Szene sowohl privat als auch beruflich aus nächster Nähe.