Erfahren Sie, wie Myra digitale Souveränität und Cyberresilienz vereint.

Home>

Darknet

03

Was ist der Unterschied zwischen Darknet, Deep Web und Clear Web?

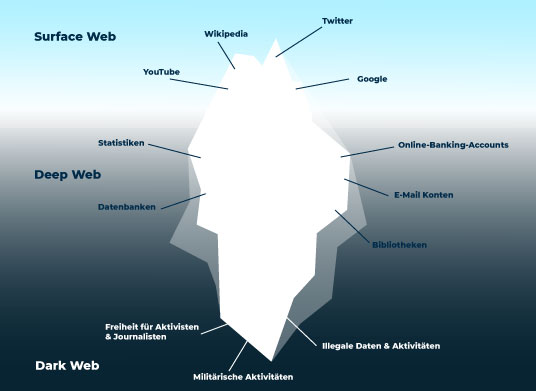

Doch worin genau besteht eigentlich der Unterschied zwischen Darknet, Deep Web und Clear Web? Um es sich bestmöglich vorstellen zu können, bietet sich die Eisberg-Metapher an:

Clear Web:

Dieser Bereich stellt die Spitze des Eisbergs dar – der Teil des Internets, den wir tagtäglich nutzen. Manchmal auch Surface Web, Visible Web oder Clear Net genannt.

Deep Web:

Hier taucht der Nutzer tiefer ein und findet den Teil des Eisbergs vor, der sich unter der Wasseroberfläche befindet. Die Inhalte, die hier zur Verfügung stehen, werden nur dann angezeigt, wenn man den jeweiligen Zugangsschutz per Passwort etc. umgehen kann.

Darknet:

Ein Teilbereich des Deep Web, der für den „Otto Normalverbraucher“ nicht auffindbar ist – hier kann sich nur derjenige bewegen, der über spezielle Tools verfügt, damit auch die notwendige Anonymität beim Surfen sichergestellt ist. Ohne die richtige Software, die passende Browser-Einstellung und je nach Service die Einladung eines anderen Darknet-Users kann man nicht darauf zugreifen.

04

Wie kommt man ins Darknet?

Um sich im Darknet zu bewegen, ist der Einsatz spezieller Client-Software erforderlich. Je nach Service kommen unterschiedliche Technologien zum Einsatz:

Tor

Die technologische Grundlage des Tor-Netzwerks bildet das Onion-Routing. Der Name leitet sich vom Aufbau des eingesetzten Verschlüsselungsschemas ab, das über vielerlei Schichten mehrmals abgesichert ist. Dabei wird der Verbindungsaufbau über verteilte Knoten geleitet, die als verschlüsselnde Proxyserver fungieren. Der bekannteste Client für den Zugriff auf das Tor-Netzwerk ist der von den Tor-Entwicklern selbst bereitgestellte Tor Browser – eine erweiterte Variante des Mozilla Firefox.

Hornet

Von Forschern der ETH Zürich und des University College of London entwickelt, operiert das „High-Speed Onion Routing at the Network Layer“ ähnlich wie Tor – die Nutzerdaten werden zuverlässig verschlüsselt und sind somit nicht bzw. nur äußerst schwierig nachzuverfolgen.

I2P

Eine weitere Alternative zu Tor heißt „Invisible Internet Project“ – es unterscheidet sich in dem Sinne von Tor, dass es keine anonymen Proxyserver nutzt, sondern alles dezentral und serverlos innerhalb des Netzwerks stattfindet. Das ermöglicht eine vollständige Ende-zu-Ende-Verschlüsselung des Datentransfers.

Über den Autor

Björn Greif

Senior Editor

Über den Autor

Björn Greif startete seine Redakteurskarriere 2006 beim IT-Nachrichtenportal ZDNet. 10 Jahre und exakt 12.693 Artikel später engagierte er sich beim deutschen Start-up Cliqz für mehr Privatsphäre und Datenschutz im Web. Vom Datenschutz zur IT-Sicherheit war es dann nur noch ein kleiner Schritt: Seit 2020 schreibt Björn bei Myra über die neusten Trends und Entwicklungen in der Welt der Cybersecurity.