Erfahren Sie, wie Myra digitale Souveränität und Cyberresilienz vereint.

Home>

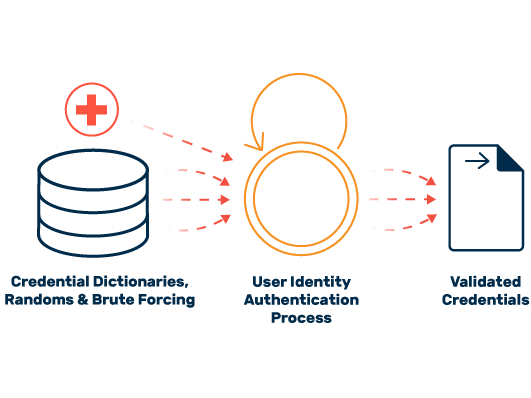

Credential Cracking

Was sind die Folgen von Credential Cracking?

Betroffene Unternehmen haben je nach Umfang der Attacke mit weitreichenden Folgen und hohen Schäden zu rechnen. Credential Cracking zielt in der Regel auf äußerst wertvolle Accounts mit weitreichenden Zugriffsrechten ab, die eine gute Basis für weiterführende Cyberattacken, Manipulation oder Industriespionage bilden.

Wirtschaftliche Schäden

Kunden und Geschäftspartner stornieren ungerechtfertigte Bestellungen oder Überweisungen, die mit den gestohlenen Accounts getätigt wurden. Das äußert sich etwa an vermehrten Rückerstattungen.

Image-Schäden

Betroffene Kunden und Partner verlieren das Vertrauen zu Ihrem Unternehmen und schauen sich bei der Konkurrenz nach alternativen Angeboten um. Im Zweifel dauert es Jahre, bis einmal verlorenes Vertrauen wiederaufgebaut ist.

Datenmanipulation

Handelt es sich bei den gestohlenen Accounts um Firmenkonten für beispielsweise CRM-Systeme, können Angreifer sensible Unternehmensdaten manipulieren oder abführen. Dieser Missbrauch kann Firmen und Betriebe nachhaltig schädigen.

05

Wie können sich Unternehmen vor Credential Cracking schützen?

Für die Abwehr von Credential Cracking greifen dieselben Maßnahmen wie auch bei Credential Stuffing. So gilt es für Firmen hier wie dort einen Spagat aus Sicherheit und Usability zu meistern. Einerseits müssen möglichst komplexe und strikte Vorgaben an die Passwortsicherheit eingeführt werden, andererseits dürfen Kunden und Geschäftspartner von den Anforderungen nicht abgeschreckt werden.

Neben Passwort-Vorgaben und Verboten für gängige Zeichenketten und Standardkennwörter bietet sich etwa eine zusätzliche Sicherheitsebene in Form einer 2-Faktor-Authentifizierung (2FA) an. Selbst wenn es den Angreifern gelingen sollte, die korrekten Zugangsdaten zu entschlüsseln, ist der Account immer noch über 2FA-Code-Abfrage geschützt.

Diese lässt sich nur über eine Code-Applikation auf dem Handy des Nutzers oder wahlweise per SMS-Code und ähnlichem entsperren. Hundertprozentige Sicherheit liefert aber auch 2FA nicht. So wurden in der Vergangenheit beispielsweise schon des Öfteren SMS-Codes für 2FA abgefangen.

Als probates Mittel zum Schutz vor Missbrauch von Zugangsdaten hat sich hingegen eine systematische Reglementierung von Bot-Anfragen erwiesen. Verdächtige Zugriffsversuche auf einzelne Konten lassen sich mittels Bot-Management zuverlässig identifizieren und blockieren.

Myra schützt Ihre Webdienste vor Credential Cracking

Myra Security bietet mit der Application Security und dem darin enthaltenen Bot Management eine vorgelagerte Schutzinstanz, die Webanwendungen vor Credential Cracking bewahrt. Die hochperformante Myra-Technologie überwacht, analysiert und filtert schädlichen Traffic, noch bevor virtuelle Angriffe einen realen Schaden anrichten.

Zur Myra Application Security