Unsere WAF hat eine neue Oberfläche – für intuitivere und effizientere Nutzung. Mehr erfahren

Home>

Code Injection

Code Injection: Das müssen Sie wissen

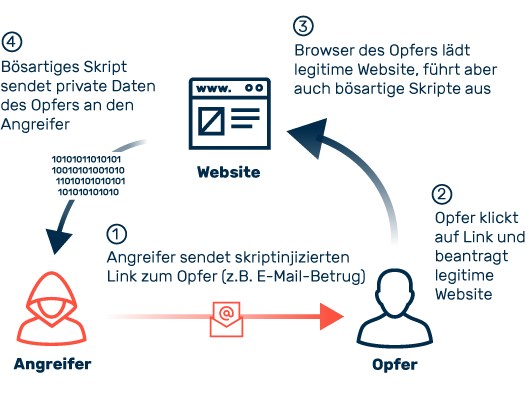

Injection-Attacken nutzen Sicherheitslücken im Quelltext von Webseiten aus. Werden solche Fehler nicht schon beim Erstellen der Seite entdeckt, machen meist erst die Folgen eines Angriffs auf den problematischen Code aufmerksam.

Hinweise auf Injection-Angriffe sind beispielsweise unkontrollierter Datenabfluss, Manipulationen an Nutzerkonten oder Datensätzen sowie Fehlermeldungen, die auf zerstörte Dateien hinweisen. Darüber hinaus deuten auch untypische Serverabfragen auf Injektion-Versuche hin.

Da Fehler speziell in der schnelllebigen Digitalbranche mit zunehmend agiler Entwicklung niemals auszuschließen sind, haben sich vorgelagerte Schutzlösungen als probates Mittel zur Abwehr von Injection-Angriffen etabliert. Diese Technologien filtern den Traffic anhand vordefinierter Regeln und trennen dadurch valide Nutzeranfragen von möglichen Angriffen.