Unsere WAF hat eine neue Oberfläche – für intuitivere und effizientere Nutzung. Mehr erfahren

Home>

Brute-Force-Attacke

Auf einen Blick

- 1. Brute-Force-Attacke: eine Definition

- 2. Wie funktioniert eine Brute-Force-Attacke

- 3. Welche Arten von Brute-Force-Attacken gibt es?

- 4. Welche Tools werden für Brute-Force-Attacken eingesetzt?

- 5. Welche Gefahren gehen von Brute-Force-Attacken aus?

- 6. Wie können sich Unternehmen vor Brute-Force-Attacken schützen?

- 7. Brute-Force-Attacken: Das müssen Sie wissen

Welche Arten von Brute-Force-Attacken gibt es?

Je nach Vorgehensweise unterscheidet man bei Brute-Force-Attacken verschiedene Methoden. Eine wesentliche Rolle spielt dabei der Kenntnisstand zu den gesuchten Zugangsdaten.

Traditioneller Brute-Force-Angriff

Wenn keine Informationen zu Kennwörtern oder Accountnamen verfügbar sind und die Angreifer lediglich alle möglichen Kombinationen von Login-Daten testen, spricht man von herkömmlichem Brute Force. Umso stärker die dabei eingesetzte Hardware ausfällt, desto schneller können die gesuchten Kennwörter aufgespürt werden. Spezielle Grafikkarten eignen sich sehr gut zum Lösen kryptografischer Rätsel. Daher werden diese auch primär zum Schürfen von Digitalwährungen wie Bitcoin eingesetzt, da sich hier die Anforderungen an die Hardware ähneln.

Credential Stuffing

Beim sogenannten Credential Stuffing sind bereits die vollständigen Zugangsdaten bekannt, nicht jedoch der Dienst oder die Plattform, auf welcher sie zutreffen. Die Angreifer machen sich bei dieser Brute-Force-Methode die Bequemlichkeit auf Anwenderseite zu nutze. Da trotz regelmäßiger Warnungen immer noch viele Anwender ein und dieselbe E-Mail-Passwort-Kombination für mehrere Dienste nutzen, ist es für Cyberkriminelle ein Leichtes zahlreiche Konten zu kapern, sobald diese Informationen einmal bekannt sind. Meist stammen die erbeuteten Logininformationen aus Datenpannen von Internetdiensten. Im Darknet werden ganze Listen mit diesen Datensätzen gehandelt. Um möglichst schnell und unerkannt vorzugehen, setzen Angreifer auf Botnetze, die getarnt und mit unterschiedlichen IP-Adressen unzählige parallele Anmeldeversuche starten.

Credential Cracking

Im Gegensatz zum Credential Stuffing sind bei Angriffen mittels Credential Cracking noch nicht die gesamten Zugangsdaten bekannt. Beispielsweise besitzen die Angreifer einen Nutzernamen für ein bestimmtes Konto auf einem Payment-Account. Das dazugehörige Passwort fehlt allerdings. Um nun das korrekte Kennwort zu bestimmen, können Angreifer entweder Passwortlisten mit den gängigsten Kennwörtern sukzessive abarbeiten oder den Schlüssel komplett nach dem Zufallsprinzip errechnen. Auch hierfür werden in der Regel Botnetze eingesetzt, um die Angriffe zu verschleiern und zu beschleunigen.

Rainbow-Table-Angriff

Haben Angreifer Zugriff auf die im System hinterlegten Passwörter, sind diese in der Regel nicht im Klartext, sondern lediglich als Hashwert gespeichert. Auf den sogenannten Rainbow Tables sind die Hashwerte der gängigsten Passwörter enthalten. Per automatisiertem Abgleich dieser Daten lassen sich die zutreffenden Kennwörter ermitteln.

Dictionary-Angriff

Bei Dictionary-Angriffen werden wie der Name schon andeutet, vorhandene Wortlisten mit geläufigen Nutzernamen und Passwörtern eingesetzt, um digitale Zugänge zu knacken.

04

Welche Tools werden für Brute-Force-Attacken eingesetzt?

Neben möglichst starker Hardware spielt auch die eingesetzte Software eine wesentliche Rolle für erfolgreiche Brute-Force-Attacken. Eine Reihe gängiger Cracking-Tools haben sich sowohl bei Sicherheitsspezialisten als auch bei Cyberkriminellen gleichermaßen etabliert:

Aircrack-ng

Hinter dem Namen Aircrack-ng verbirgt sich eine ganze Tool-Sammlung zum Aufspüren von Schwachstellen in Drahtlosnetzwerken. Die Software kann unter Windows, Linux, iOS und Android verwendet werden. Das Programm nutzt ein Wörterbuch mit weit verbreiteten Passwörtern, um WLAN-Netzwerke zu knacken.

John the Ripper

John the Ripper (kurz JtR) ist ein Programm zum Testen von Authentifizierungseinrichtungen, das als Open-Source-Tool für eine Vielzahl von Betriebssystemen verfügbar ist. Die Software testet alle möglichen Login-Kombinationen unter Verwendung eines Wörterbuchs mit gängigen Passwörtern.

L0phtCrack

L0phtCrack ist ein Tool zur Prüfung und Wiederherstellung von Passwörtern, das auch dazu verwendet wird, um die Stärke von Passwörtern zu testen und um verlorene Microsoft-Windows-Passwörter mit Hilfe von reinem Brute Force und auch Rainbow-Table- sowie Dictionary-Angriffen wiederherzustellen.

Hashcat

Hashcat ist primär ein Werkzeug zur Passwort-Wiederherstellung, das ursprünglich proprietär, seit 2015 jedoch als Open Source entwickelt wird und für die Betriebssysteme Linux, macOS und Windows verfügbar ist. Die Software knackt Passwörter basierend auf den jeweiligen Hash-Werten.

DaveGrohl

Bei der Software handelt es sich um ein freies Brute-Force-Werkzeug für Apples macOS. Ursprünglich war das Tool als Hash-Extractor für Passwörter konzipiert, mittlerweile hat sich DaveGrohl jedoch zu einem Standalone-Tool für Passwort-Cracking entwickelt.

Ncrack

Ncrack ist ein Pentesting-Tool zum schnellen Aufschlüsseln von Netzwerkauthentifizierungen. Es wurde für den Einsatz in Unternehmen konzipiert, um die Passwortsicherheit sicherzustellen.

Brutus

Das Freeware-Tool Brutus ist ein Passwort-Cracker, der ursprünglich zur Zugangsprüfung von Routern und anderen Netzwerkgeräten vorgesehen war. Die Software unterstützt HTTP (Basic Authentication), HTTP (HTML Form/CGI), POP3, FTP, SMB und Telnet.

Hydra

Bei Hydra handelt es sich um einen professionellen Passwort-Cracker, der parallel mehrere Verbindungen und Protokolle unterstützt. Pentester können so mehrere Passwörter auf unterschiedlichen Systemen gleichzeitig unter die Lupe nehmen.

05

Welche Gefahren gehen von Brute-Force-Attacken aus?

Generell ermöglichen Brute-Force-Methoden Angreifern die Kompromittierung von Zugängen und Systemen in Unternehmen. Je nach Zugriffsmöglichkeit und eingesetzter Hardware lassen sich auch komplexe Systemverschlüsselungen von Mobilgeraten wie Smartphones oder Notebooks via Brute Force knacken. Kommen sensible Datensätze in die falschen Hände, können dadurch höhe Schäden entstehen. Waren die Daten nicht hinreichend gesichert, drohen zudem Strafzahlungen wegen mangelnder IT-Sicherheit und Datenschutzvergehen.

Im Internet haben sich unterdessen Credential Stuffing und Credential Cracking zu lukrativen Einnahmequellen von Cyberkriminellen entwickelt. Die durch diese Methoden gekaperten Online-Zugänge werden im Darknet zu hohen Preisen gehandelt und dienen meist als Ausgangspunkt für weiterführende Cyberattacken. Für Unternehmen haben diese Angriffe schwerwiegende Folgen. Können Angreifer etwa die Konten von Kunden im großen Stil übernehmen, sind neben operativen Einbußen auch langanhaltende Imageschäden für die betroffene Firma zu befürchten.

Häufige Fragen zum Brute-Force-Angriff

Die Dauer eines Brute-Force-Angriffs variiert stark und ist maßgeblich von der Länge des zu knackenden Passworts und der zur Verfügung stehenden Rechenkapazität abhängig. Kurze Kennwörter können von Standard-PCs in wenigen Sekunden ermittelt werden, während lange und komplexe Passphrasen bei hohen Verschlüsselungsstandards selbst von Supercomputern über Jahre hinweg nicht zu entschlüsseln sind.

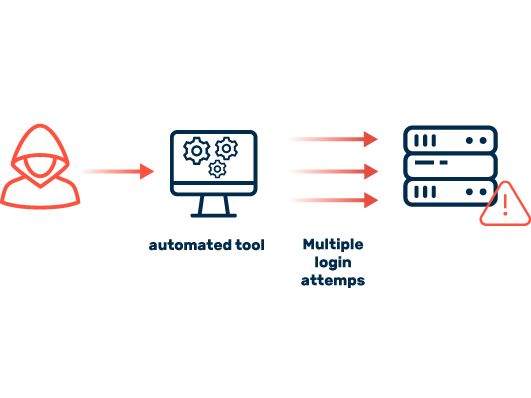

Für Brute-Force-Attacken sind zumeist leistungsstarke Computersysteme sowie automatisierte Tools erforderlich, die in Kombination ein performantes Abarbeiten möglichst vieler Lösungsmöglichkeiten erlaubt, um schließlich die gesuchten Zugangsdaten zu entschlüsseln. Der Erfolg einer Brute-Force-Attacke hängt maßgeblich davon ab, wie stark die eingesetzten Passwörter sind und ob bereits weitere Informationen zu den Zugängen vorliegen. Sind beispielsweise schon einzelne Bestandteile des Passworts oder dessen genaue Zeichenzahl bekannt, schränkt das die Anzahl der möglichen Kombinationen deutlich ein und erleichtert damit den Angriff. Je nachdem wie viele Informationen bekannt sind, unterscheidet man auch zwischen unterschiedlichen Varianten von Brute-Force-Angriffen, etwa Credential Stuffing (Login-Daten sind komplett bekannt) oder Credential Cracking (Login-Daten sind teilweise bekannt).

Unter einer Brute-Force-Attacke versteht man eine Angriffsmethode, bei der mithilfe hoher Rechenleistung abgesicherte Zugänge durch wiederholte und systematische Eingabe von Nutzer-Passwort-Varianten und -Kombinationen aufgebrochen werden.