Unsere WAF hat eine neue Oberfläche – für intuitivere und effizientere Nutzung. Mehr erfahren

Home>

Botnet

03

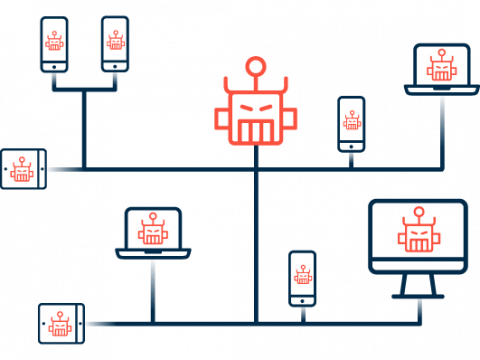

Wie entsteht ein Botnet?

Die Entstehung eines Botnetz erfolgt in mehreren Stufen:

1. Infizierung von ungeschützten Computern

Die Infizierung eines Computers kann auf unterschiedliche Arten erfolgen, beispielsweise über eine infizierte Website, welche Schadsoftware unterschiebt. Auch die Infizierung über E-Mails kommt häufig vor, entweder über Anhänge, welche den Schadcode enthalten oder über Links, die wiederum auf eine infizierte Website führen. Es kommt auch vor, dass Nutzer ein ganz anderes Programm installieren, welches einen Trojaner enthält – auch so wird die Tür für das Botnet geöffnet.

2. Eingliederung in das Botnet

Die infizierten Computer werden Teil einer automatisierten Gruppe von Computern, welche sich durch das gesamte Internet spannt und zahlreiche Computer zu riesigen Botnetzen miteinander verbindet. Zumeist setzen Cyberkriminelle Botnetze für Angriffe über das Internet ein. Zur Steuerung der Bots nutzen die Betrüger sogenannte Command-and-Control-Server (C&C), über diese läuft die Kommunikation und die Datenübertragung zu den einzelnen Bot-Programmen im Netzwerk.

3. Verwendung des Botnets

Legal finden Botnets beispielsweise beim Data Mining für Kryptowährungen Einsatz. Doch Botnets, welche ohne das Wissen der Computernutzer aufgebaut werden, kommen vor allem für kriminelle Zwecke zum Einsatz:

Denial-of-Service-Angriffe (DDoS)

Bei den mittels Botnetzen getätigten Angriffen kann es sich etwa um DDoS-Attacken (Distributed-Denial-of-Service, deutsch wörtlich verteilte-Verweigerung-des-Dienstes-Angriff) handeln, bei denen die Angreifer auf eine Überlastung des anvisierten Ziels im Internet abzielen. Die im Bot-Netzwerk verbundenen Systeme senden hierzu unzählige sinnfreie Anfragen an einen spezifischen Webserver, bis dieser aufgrund der schieren Masse an Requests in die Knie geht.

Spam

Eine der gängigsten Verwendungsarten von Botnets ist der massenhafte Versand von Spam-E-Mails.

Phishing

Auch der unbemerkte Versand von Phishing-E-Mails von betroffenen Computern aus ist ein häufiger Zweck von Botnets.

Datenraub

Über Botnets können Kriminelle an sensible Nutzerdaten gelangen, welche sie entweder selbst verwenden oder verkaufen können.

Proxy

Mit Hilfe von Proxys kann über den infizierten Computer eine Verbindung zu einem dritten Computer hergestellt werden. Die eigentliche Ursprungs-Adresse wird dabei verborgen.

Zielgerichtete Werbeanzeigen

Dem Nutzer des befallenen Computers können im Browser spezielle Banner-Werbeanzeigen angezeigt werden. Unter anderem ist es so möglich, ein gefälschtes Antispyware-Programm anzubieten.

04

Bekannte Botnets

Im Laufe der Jahre haben einige Botnets eine gewisse Berühmtheit erlangt, oft auch erst nach ihrer Zerschlagung.

Mirai

Bei Mirai handelt es sich um eine Linux-Schadsoftware, welche vor allem Sicherheitslücken in Alltagsgegenständen, die über das Internet of Things vernetzt sind, ausnutzt, um Schadcode aufzuspielen. 2016 umfasste das ursprüngliche Botnet 500.000 kompromittierte IoT-Geräte rund um den Globus. Zu einem späteren Zeitpunkt waren ganze 3 Millionen Geräte betroffen. Von 2016 bis 2018 wurden unter anderem Angriffe auf Minecraft-Server mit Hilfe von Mirai durchgeführt. Ebenfalls 2016 wurde der DNS-Dienstanbieter Dyn attackiert. Dadurch fielen zahlreiche große Anbieter über Stunden hinweg aus, darunter Twitter, Spotify und auch Amazon.

Necurs

Im März 2020 gelang Microsoft gemeinsam mit Partnern aus 35 Ländern die Zerschlagung von Necurs. Das Botnetz setzte sich aus über 9 Millionen infizierten Rechnern zusammen und galt als eines der aktivsten Netzwerke seiner Art. Cyberkriminelle nutzten Necurs mitunter für Aktien-Betrug sowie zur Verbreitung von E-Mail-Spam und Schadsoftware wie den Trojaner GameOver Zeus. Microsoft entwickelte eigens für Necurs eine Scan-Software zur Überprüfung von Windows-PCs.

Reaper

Das 2017 entdeckte Botnet Reaper gilt als eine Art Nachfolger von Mirai. Auch diese Schadsoftware hatte es vor allem auf smarte Alltagsgeräte abgesehen. Schätzungen zufolge infizierte Reaper 10.000 bis 20.000 IoT-Geräte.

Avalanche

Bei Avalanche handelte es sich um ein weltweit agierendes Netzwerk, welches über 20 Botnets in sich vereinte. Ende 2016 gelang es den Ermittlungsbehörden, Avalanche zu zerschlagen. Das Netz wurde in erster Linie für Phishing genutzt: Im Jahr 2009 soll es sogar für zwei Drittel aller Phishing-Versuche verantwortlich gewesen sein.

Bredolab

Das russische Botnet Bredolab diente vor allem zum Versand von Spam-E-Mails mit Schadsoftware. Auch dieses Botnetz wurde 2010 zerschlagen. Zu diesem Zeitpunkt soll es bereits aus Millionen von befallenen Zombie-Computern bestanden haben.

Mariposa

Mariposa gehört zu den größten Botnets, die bisher aufgedeckt wurden. 13 Millionen Computer in 190 Ländern waren von Mariposa betroffen, das vor allem dem Datenraub diente und Ende 2009 zerschlagen wurde. Das Netz hatte da bereits die Daten von 800.000 Usern gesammelt, darunter auch Zugangsdaten zu Online-Banking, E-Mail-Konten und Unternehmensnetzwerken.

Dridex

Dridex verschwand 2016 von der Bildfläche, war davor jedoch ein Botnet, dessen Hauptzweck darin bestand, an Bank- und Kreditkartendaten zu kommen. Betroffen waren Windows-User, die E-Mail-Anhänge mit Word oder Excel öffneten, über welche die Dridex-Malware auf dem Computer installiert wurde.

Echobot

Echobot ist der aktuellste Mirai-Nachfolger. Er ist seit 2019 aktiv. Das Besondere an Echobot ist, dass das Botnet die Schwachstellen einer Vielzahl von Geräten ausnutzt. Dabei hält sich das Netzwerk nicht an eine bestimmte Kategorie, sondern greift unter anderem Router, Kameras und Networking-Software an.

06

Was bietet Schutz vor Botnetzen?

1. Schutz einzelner Geräte

Computer-Systeme lassen sich vor einer Infektion mit Bot-Schadsoftware vor allem durch den Einsatz aktueller Software schützen. Wer Sicherheitsupdates für Betriebssystem und Programme zeitnah einspielt, verringert damit die potenzielle Angriffsfläche für digitale Attacken. Bei der Verwendung von vernetzten Geräten ist außerdem zu prüfen, ob eine IP-Kamera, ein Scanner oder andere Geräte unbedingt mit dem Internet verbunden sein müssen, oder ob nicht ein Zugriff aus dem lokalen Netzwerk ausreichend ist. Dadurch verringert sich die Angriffsfläche für Attacken und die Geräte können nicht ohne weiteres für schädliche Zwecke missbraucht werden.

2. Schutz vor DDoS-Attacken

Werden Unternehmen durch Botnetze mittels DDoS-Attacken angegriffen, lässt sich der Betrieb von Online-Diensten und anderen Netz-basierten Services nur noch durch einen speziellen DDoS-Schutz aufrechterhalten. Lösungen für die DDoS-Prävention sind sowohl als Appliance für den Einsatz on premisses sowie auch als SECaaS-Dienstleistung erhältlich, letztere Variante ist nicht durch die verfügbare Bandbreite des eigenen Anschlusses gedrosselt und daher weitaus agiler einsetzbar. DDoS-Schutzlösungen reinigen mit besonderen Filtertechniken den eingehenden Traffic und unterscheiden so zwischen validen Anfragen und schädlichen Zugriffen, die abgeleitet werden. Manche Unternehmen, die besonders häufig von DDoS-Attacken betroffen sind, lassen ihre DDoS Protection dauerhaft aktiv – andere setzen die Lösungen nur im Bedarfsfall ein, um den Aufwand zu reduzieren.

Häufige Fragen zu Botnets

Cyberangreifer setzen Botnetze, die meist aus tausenden gekaperten und miteinander vernetzten Computern oder IoT-Geräten bestehen, unter anderem für Denial-of-Service-Attacken (DDoS), Spam, Phishing, Datendiebstahl, Credential Stuffing oder Klickbetrug ein. Für Unternehmen stellen insbesondere mittels Botnetzen durchgeführte DDoS-Angriffe eine Bedrohung dar, welche die IT-Infrastruktur des Ziels überlasten – bis hin zu einem Totalausfall.

Ob das eigene Gerät betroffen und bereits Teil eines Botnetzes ist, lässt sich nur sehr schwer erkennen. Hinweise können Warnungen von Virenscannern, unbekannte Prozesse im Task Manager und ggfs. eine verlangsamte Internetverbindung sein. Da diese Symptome aber nicht zwangsläufig auftreten, ist es umso wichtiger, Botnetzen vorzubeugen und sich von vornherein gegen Angriffe zu schützen.

Command and Control Server (C&C-Server) dienen Cyberkriminellen zur Steuerung von bösartigen Bots oder Botnetzen, die sie für ihre Angriffe einsetzen. Über den zentralen C&C-Server läuft die Kommunikation und Datenübertragung zu den einzelnen Bot-Programmen im Netzwerk.

Über den Autor

Stefan Bordel

Senior Editor

Über den Autor

Stefan Bordel ist seit 2020 als Editor und Technischer Redakteur bei Myra Security tätig. In dieser Funktion ist er für die Erstellung und Pflege von Website-Inhalten, Berichten, Whitepapers, Social-Media-Inhalten und Dokumentationen verantwortlich. Diese Rolle ermöglicht es ihm, seine umfangreiche Erfahrung im IT-Journalismus und sein technisches Wissen bei einem innovativen Unternehmen für Cybersicherheit einzubringen. Zuvor war Stefan 7 Jahre beim Ebner Verlag (ehemals Neue Mediengesellschaft Ulm) tätig und wechselte nach seinem Einstieg bei Telecom Handel in die Online-Redaktion von com! professional. Erste journalistische Erfahrungen sammelte er im Rahmen verschiedener Praktika, unter anderem bei der IT-Website Chip Online. Der überzeugte Linux-Anwender verfolgt die IT-Szene sowohl privat als auch beruflich aus nächster Nähe.